工业互联网背后的安全力量

2020年,“新基建”一词再次火热,工业互联网作为新基建的七大领域之一, 受到了更多关注。今年两会,工业互联网连续第四年被写入了政府工作报告。未来三年,可以预见工业互联网将进入快速成长期。

工业互联网和我们每个人并不是全无干系,现代生活很大程度上依赖于工业互联网。水处理厂、电力公司、通信企业等都离不开SCADA系统(数据采集与监视控制系统),如果它们的网络遭到攻击和破坏,将影响个人生活,企业乃至国家的正常运转。

工控安全事件层出不穷

然而,工业互联网中的设备和协议对网络攻击基本不设防,工业通信协议也大都是明文协议,这就导致攻击者更容易入侵网络。

2019年,委内瑞拉最大发电厂遭到攻击,全国停电;

2020年,以色列水利基础设施遭到攻击,紧急更改所有联网系统的口令;

2021年,美国能源系统遭到有史以来最严重的攻击,美国政府宣布进入国家紧急状态……

层出不穷的工控安全事件,为工业网络安全敲响了警钟。

工控网络遭到攻击的主要原因

早期,工控系统都是专网专用。但随着工业互联网的发展,信息化带来的便利超出预期,暴露在网络上的SCADA系统越来越多,其中不乏能源、交通等重要行业。

大部分SCADA系统是早期开发的,存在着许多漏洞。当能够通过公网直接访问这些SCADA系统时,也打开了网络入侵的大门。

1、SCADA系统的暴露数量持续增长

在网络空间安全搜索引擎FOFA上,可以搜索到大量暴露在公网上的SCADA系统,近一年的搜索结果就达5万余个。

管理人员在安全方面不够敏感,为了便利性或业务需要将SCADA系统直接映射到公网。攻击者可以通过爬虫、网络扫描器等扫描到这些系统,通常使用弱口令破解登录。

在FOFA上搜索到大量SCADA系统

2、SCADA系统具有Web访问入口

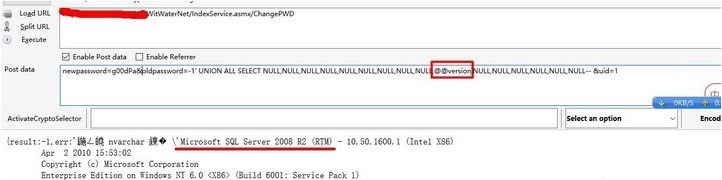

SCADA系统一般是应用程序,部分具有Web管理界面,同时也有Web漏洞。常见的Web漏洞如SQL注入、XSS、CSRF等,都可能出现在SCADA系统的Web管理界面中,被攻击者利用从而渗透进入系统。

某SCADA系统存在SQL注入漏洞

3、SCADA系统与PLC通信协议未加密

SCADA系统对PLC的访问不需要认证,攻击者可以修改报文后,进行重放攻击。

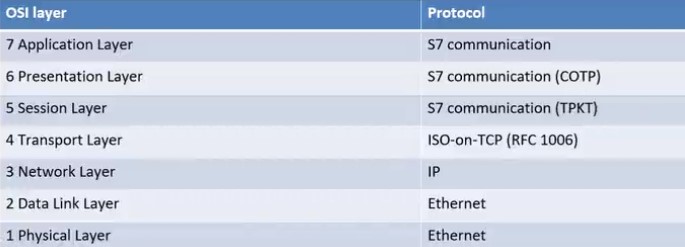

例如,S7 communication是西门子专有协议,S7协议被封装在TPKT和COTP协议中,这使得PDU(协议数据单元)能够通过TCP传送,实现从SCADA系统访问PLC数据及诊断的目的。

S7以太网协议基于OSI模型

第五层TPKT介于TCP和COTP之间,是一个传输服务协议,主要用于在COTP和TCP之间建立桥梁。第六层COTP以Packet为基本单位传输数据,接收方会得到与发送方相同边界的数据。第七层S7与用户数据相关,对PLC数据的读取和控制指令在这里完成。

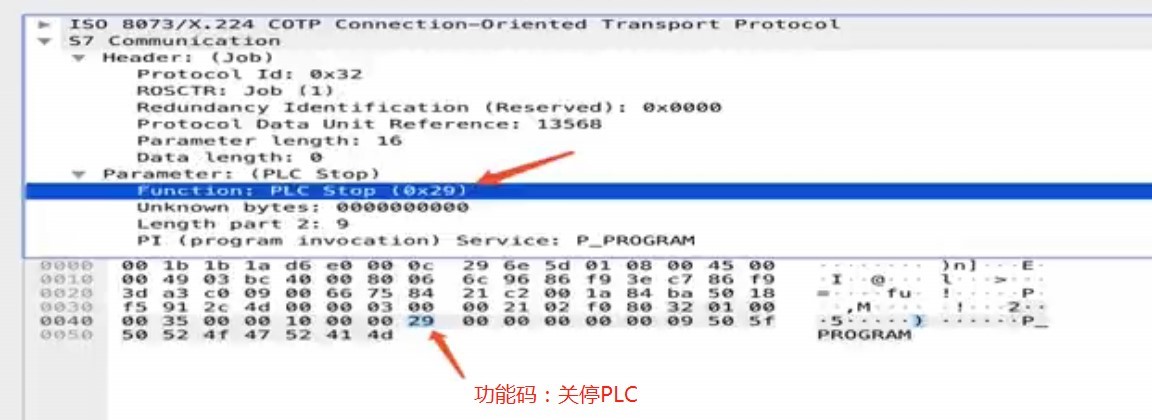

因此,TPKT和COTP主要用于鉴权,一般不发生改变。如果把S7的功能码解析出来,就可以对PLC进行控制。

解析功能码

在公开信息中可以找到其他功能码,并通过重放脚本进行重放攻击,即模拟SCADA系统向PLC发包,对PLC进行控制。

工业互联网背后的安全力量

工业互联网打破了传统工控系统的封闭格局,暴露出了以上这些安全问题。面向工业互联网场景,安博通下一代防火墙产品已成为“智”造背后的安全力量。

1、资产清点发现,缩小公网暴露面

安博通下一代防火墙采用主动扫描和监控主机流量的方式,识别网络中的资产信息,包括PC、交换机、SCADA系统、PLC设备、HMI人机交互等。帮助管理人员掌握内网中的资产情况,识别潜在风险,减少未知开放服务。

2、WAF级别的Web安全防护

对于暴露在互联网上的SCADA系统,在IT到OT这个网络转换的中间地带,安博通下一代防火墙可以提供WAF级别的Web安全防护,拦截SCADA系统的请求。

以资产和攻击者维度关联安全事件,将攻击过程阶段化、具体化和可视化,为事后回溯提供数据支撑。看见攻击者入侵了哪些内网主机,看清被影响范围和受损情况。

不同维度的攻击链分析

3、精准识别工控通信协议

工业互联网中设备类型丰富,多数采用私有协议进行通讯,传统防火墙对工控协议的识别能力较弱。为满足工控行业的合规要求,安博通下一代防火墙通过自主研发的深度数据包解析引擎,能够检测主流厂商的工控协议并发现工控设备。

产品应用白名单机制保护SCADA系统与PLC之间的通信和控制,实现对主流工控协议内容的深度报文解析和精准识别,包括OPC、Modbus、Opcode、IEC104、DNP3、S7等协议。

工业互联网将为“智”造行业构建通四方、行无阻的“高速公路”,成为工业经济高质量发展的助推力。安博通坚持以原创技术做场景创新,成为工业数字化背后的安全力量。